Le fondamenta delle reti informatiche: Un viaggio dai cavi al cloud

Guida completa alle reti informatiche: dai cavi al cloud computing. Scopri come funzionano protocolli TCP/IP, networking e l'infrastruttura che collega il mondo digitale.

IN PRIMA PAGINARETI E INFRASTRUTTURE DIGITALIFONDAMENTI DI NETWORKING

Le fondamenta delle reti informatiche:

Un viaggio dai cavi al cloud

Un'introduzione amichevole al networking per curiosi e appassionati

Introduzione:

la magia invisibile che ci tiene connessi

Hai mai pensato a cosa succede realmente quando invii un messaggio WhatsApp o guardi un video su YouTube? In quel preciso istante, milioni di bit attraversano cavi, router, switch e server sparsi per il pianeta, seguendo regole precise e percorsi ottimizzati, per consegnare il tuo contenuto in una manciata di millisecondi.

Dietro questi gesti quotidiani si nasconde un mondo affascinante: le reti informatiche. Un universo invisibile ma onnipresente, che ha trasformato radicalmente il modo in cui viviamo, lavoriamo e comunichiamo.

Immagina Internet come una gigantesca città, con autostrade digitali (i cavi in fibra ottica), strade urbane (le connessioni locali), semafori intelligenti (i router), caselli (i firewall) e un sofisticato sistema postale che consegna miliardi di lettere (i pacchetti dati) ogni secondo. Una città che non dorme mai, che si ripara e si espande continuamente, e che collega oltre 5 miliardi di persone in tutto il mondo.

In questo articolo, ti accompagnerò in un viaggio alla scoperta di questa città invisibile, spiegando con semplicità i principi che la governano. Che tu sia un neofita curioso o un tecnico che vuole rispolverare le basi, troverai qualcosa di interessante in questo tour guidato nelle fondamenta della rete delle reti.

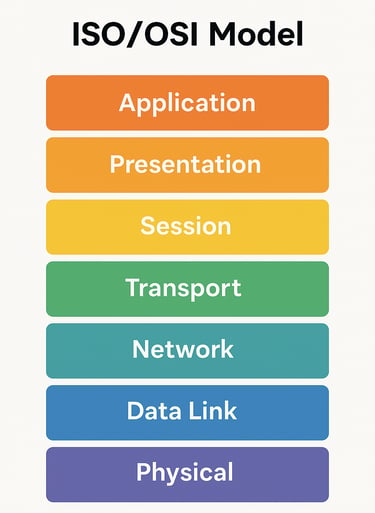

Il modello ISO/OSI:

La torta a sette strati della comunicazione

Se i computer dovessero parlare tra loro senza regole precise, regnerebbe il caos. Sarebbe come avere persone di diversi paesi che parlano lingue diverse senza un interprete o un protocollo comune. Per questo negli anni '80 l'Organizzazione Internazionale per la Standardizzazione (ISO) sviluppò il modello OSI, che organizza la comunicazione in sette livelli, come una torta a strati.

Ogni strato ha un compito preciso e parla solo con quelli adiacenti, rendendo l'intero sistema modulare ed efficiente. Questo approccio è geniale: se un livello viene modificato, gli altri possono continuare a funzionare senza problemi, purché le "interfacce" tra i livelli rimangano costanti.

Immaginiamo di inviare una mail con un allegato dalla sede di Milano a quella di Tokyo e seguiamo il viaggio dei dati attraverso i sette livelli:

1. Livello Fisico (Physical Layer)

È il livello più concreto, fatto di cavi, onde radio e segnali elettrici.

Qui i dati sono solo sequenze di 0 e 1 che viaggiano come impulsi elettrici nei cavi di rame,

onde luminose nelle fibre ottiche o segnali radio nelle connessioni wireless.

Questo livello definisce caratteristiche come:

Voltaggio che rappresenta 0 e 1

Durata di ciascun bit

Tipo di connettore (RJ45, USB, ecc.)

Modalità di trasmissione (simplex, half-duplex, full-duplex)

Se paragoniamo la comunicazione di rete a una conversazione umana, il livello fisico rappresenta l'aria che trasporta le onde sonore o la carta su cui scriviamo.

2. Livello Data Link (Data Link Layer)

Pensa a questo come all'ufficio postale locale che impacchetta i bit in "buste" chiamate frame. Si occupa di:

Organizzare i bit grezzi in blocchi di dati significativi

Verificare che non ci siano errori di trasmissione

Controllare il flusso di dati tra mittente e destinatario diretto

Questo livello si suddivide in due sotto-livelli:

MAC (Media Access Control): gestisce l'accesso al mezzo fisico condiviso

LLC (Logical Link Control): si occupa del controllo degli errori e della gestione del flusso

È qui che entrano in gioco gli indirizzi MAC, identificatori univoci di 48 bit incorporati in ogni scheda di rete al momento della fabbricazione. Se l'indirizzo IP è il tuo indirizzo civico, l'indirizzo MAC è come il tuo DNA: ti identifica in modo univoco nella rete locale.

La tecnologia Ethernet opera a questo livello, così come il Wi-Fi (802.11) e il Bluetooth. Quando colleghi un cavo di rete, il LED che lampeggia ti sta dicendo che questi primi due livelli funzionano correttamente.

3. Livello di Rete (Network Layer)

È l'equivalente dei navigatori GPS dei postini. Decide quale strada devono prendere i pacchetti per arrivare a destinazione, anche se questa si trova dall'altra parte del mondo. È responsabile di:

Indirizzamento logico dei dispositivi (indirizzi IP)

Routing dei pacchetti attraverso più reti interconnesse

Frammentazione e riassemblaggio dei pacchetti quando necessario

Qui entra in gioco il famoso protocollo IP (Internet Protocol), che assegna a ogni dispositivo un "indirizzo civico" univoco. Quando scrivi 8.8.8.8 nel browser (il DNS pubblico di Google), è grazie al livello di rete che i tuoi dati trovano la strada verso i server di Google e ritorno.

Pensa al livello di rete come al sistema postale globale: sa come far arrivare una lettera da Milano a Tokyo, passando attraverso vari uffici postali (router) e mezzi di trasporto diversi, ma non si preoccupa di cosa ci sia dentro la busta.

4. Livello di Trasporto (Transport Layer)

Immagina un servizio di spedizione che può scegliere tra due opzioni: una raccomandata con ricevuta (TCP) o una cartolina (UDP).

Questo livello si occupa di:

Stabilire, mantenere e terminare le connessioni

Segmentare i dati in unità più piccole e riassemblarli all'arrivo

Garantire (o meno) la consegna affidabile dei dati

Controllare il flusso e la congestione

Le porte TCP/UDP (numeri da 0 a 65535) operano a questo livello e servono a indirizzare i dati all'applicazione corretta. Ad esempio, il web usa tipicamente la porta 80 (HTTP) o 443 (HTTPS), mentre la posta elettronica usa le porte 25 (SMTP), 110 (POP3) o 143 (IMAP).

È come se l'indirizzo IP fosse l'indirizzo dell'edificio, e il numero di porta fosse il numero dell'appartamento o l'ufficio specifico all'interno dell'edificio.

5. Livello di Sessione (Session Layer)

È come un centralinista che gestisce le chiamate: stabilisce, mantiene e chiude le "conversazioni" tra applicazioni, assicurandosi che non si interrompano bruscamente. Questo livello:

Gestisce il dialogo tra i dispositivi (chi può parlare e quando)

Inserisce checkpoint nella comunicazione per ripristinarla in caso di interruzione

Sincronizza i flussi di dati

Un esempio pratico? Quando guardi un film in streaming e metti in pausa, il livello di sessione mantiene attiva la connessione con il server, così quando premi "play" il film riprende esattamente da dove l'avevi lasciato.

6. Livello di Presentazione (Presentation Layer)

Funziona come un traduttore e un crittografo. Si occupa di:

Tradurre i dati in un formato standard comprensibile da entrambi i sistemi

Comprimere i dati per ridurre la quantità di informazioni da trasmettere

Cifrare e decifrare i dati per garantire la privacy

Quando apri un'immagine JPEG su dispositivi diversi (Windows, Mac, Android, iOS), è il livello di presentazione che si assicura che venga visualizzata correttamente ovunque. Quando visiti un sito HTTPS, è sempre questo livello che gestisce la crittografia SSL/TLS, proteggendo le tue informazioni sensibili.

7. Livello di Applicazione (Application Layer)

È l'interfaccia che usiamo tutti i giorni: browser web, client email, app di messaggistica. È la parte visibile dell'iceberg, quella con cui interagiamo direttamente.

Protocolli comuni a questo livello includono:

HTTP/HTTPS per la navigazione web

SMTP, POP3, IMAP per la posta elettronica

FTP per il trasferimento file

DNS per la risoluzione dei nomi di dominio

DHCP per l'assegnazione automatica degli indirizzi IP

Quando digiti www.google.com nel browser, è il protocollo DNS a livello applicativo che traduce quel nome in un indirizzo IP che i livelli inferiori possono utilizzare.

Questa suddivisione in livelli è geniale: se domani decidessimo di cambiare il cavo (livello fisico) con una connessione wireless, tutti gli altri livelli continuerebbero a funzionare senza accorgersi di nulla! È un po' come cambiare l'asfalto di una strada: le auto continuano a viaggiare

indipendentemente dal materiale sottostante.

TCP vs UDP:

Raccomandata o cartolina?

Al quarto piano della nostra "torta di rete" troviamo due personaggi molto diversi: TCP e UDP. Entrambi sono protocolli di trasporto, ma hanno filosofie completamente opposte.

TCP: il postino meticoloso

TCP (Transmission Control Protocol) è come un postino meticoloso e un po' ansioso:

Prima di consegnarti qualsiasi cosa, si presenta alla porta e si assicura che tu sia in casa (stabilisce una connessione con il "three-way handshake": SYN, SYN-ACK, ACK)

Numera ogni pacchetto così sai sempre se ne manca qualcuno

Ti chiede conferma di ricezione (acknowledgment) e, se non la riceve entro un certo tempo, bussa di nuovo (ritrasmissione)

Si assicura che i pacchetti arrivino nell'ordine giusto, anche se in rete hanno preso strade diverse

Se nota che la rete è congestionata, rallenta le consegne per non peggiorare la situazione (controllo della congestione)

Quando ha finito tutte le consegne, ti saluta educatamente e chiude la connessione (four-way handshake: FIN, ACK, FIN, ACK)

Questo lo rende perfetto per situazioni dove l'accuratezza è fondamentale:

Navigazione web (HTTP/HTTPS)

Email (SMTP, POP3, IMAP)

Trasferimento file (FTP, SMB)

Connessioni remote (SSH, Telnet)

Database distribuiti

Quando scarichi un file o consulti il tuo conto in banca online, non puoi permetterti che anche un solo bit venga perso o alterato. In questi casi, TCP è la scelta obbligata.

Il prezzo di tutta questa affidabilità? Un overhead maggiore (più dati di controllo) e una latenza più alta. TCP è come prendere l'autobus: più sicuro ma con più fermate e controlli.

UDP: il postino frettoloso

UDP (User Datagram Protocol), invece, è come un postino frettoloso con un unico obiettivo: consegnare il più velocemente possibile.

Lancia i pacchetti (chiamati datagrammi) nella tua cassetta delle lettere senza verificare se sei in casa

Non si preoccupa se qualcosa va perso lungo il tragitto

Non numera i pacchetti, quindi potrebbero arrivare in ordine sparso

Non implementa meccanismi di controllo della congestione

È incredibilmente semplice e leggero, con un header minimo

Sembra inefficiente? Non sempre! Ci sono molte situazioni in cui la velocità è più importante dell'affidabilità al 100%:

Streaming video (il ritardo è più fastidioso di un pixel fuori posto)

Videoconferenze e VoIP (meglio una parola distorta che una conversazione non in tempo reale)

Giochi online (la reattività è cruciale)

DNS (meglio riprovare una query che aspettare troppo)

IoT e sensori (dispositivi con risorse limitate che inviano dati semplici)

In una videochiamata, se perdi un fotogramma non te ne accorgi nemmeno, ma se il video si blocca continuamente per assicurarsi che ogni pixel sia perfetto, la conversazione diventa inutilizzabile.

UDP è come andare in moto: veloce, diretto, ma senza cinture di sicurezza. Le applicazioni che usano UDP tipicamente implementano meccanismi di controllo a livello applicativo quando necessario.

Una curiosità: molti protocolli moderni stanno cercando di ottenere "il meglio di entrambi i mondi". QUIC (Quick UDP Internet Connections), sviluppato da Google e ora standard IETF, utilizza UDP come trasporto ma implementa meccanismi simili a TCP a livello applicativo, offrendo connessioni più veloci e affidabili.

IP e Subnetting:

I quartieri digitali

Ogni dispositivo connesso a Internet ha un indirizzo IP, un po' come l'indirizzo di casa tua. Nell'IPv4 (la versione ancora più diffusa), è composto da quattro numeri separati da punti, come 192.168.1.1.

Anatomia di un indirizzo IPv4

Un indirizzo IPv4 è un numero a 32 bit, suddiviso in quattro "ottetti" (numeri da 0 a 255). Questi indirizzi si dividono in classi:

Classe A: da 1.0.0.0 a 126.255.255.255 (primo bit = 0)

Classe B: da 128.0.0.0 a 191.255.255.255 (primi due bit = 10)

Classe C: da 192.0.0.0 a 223.255.255.255 (primi tre bit = 110)

Classe D: da 224.0.0.0 a 239.255.255.255 (multicast)

Classe E: da 240.0.0.0 a 255.255.255.255 (sperimentale)

Esistono anche indirizzi riservati per usi speciali:

Indirizzi privati: non instradabili su Internet, usati nelle reti locali

10.0.0.0/8 (un'intera classe A)

172.16.0.0/12 (16 classi B contigue)

192.168.0.0/16 (256 classi C contigue)

Indirizzi loopback: 127.0.0.0/8, principalmente 127.0.0.1 ("localhost")

Indirizzi link-local: 169.254.0.0/16 (assegnati automaticamente in assenza di DHCP)

Ma con miliardi di dispositivi connessi, gli indirizzi scarseggiano. Già negli anni '90 si capì che i 4,3 miliardi di indirizzi IPv4 non sarebbero bastati. Qui entrano in gioco due soluzioni: il subnetting e il NAT.

Subnetting: organizzare la rete in quartieri

Il subnetting è un po' come dividere una grande città in quartieri e distretti, ciascuno con la propria amministrazione locale.

Immagina una grande azienda con 500 computer. Invece di chiedere 500 indirizzi pubblici su Internet (ormai introvabili), può:

Ottenere un solo blocco di indirizzi

Dividerlo in "quartieri" interni (subnet)

Assegnare a ogni reparto il suo quartiere: Amministrazione, Marketing, Sviluppo, ecc.

Per capire quali dispositivi appartengono alla stessa subnet, si usa la subnet mask - un filtro che separa la parte di indirizzo che identifica la "città" (rete) da quella che identifica la "casa" (host).

Ad esempio, con un indirizzo 192.168.1.25 e una subnet mask 255.255.255.0:

I primi 24 bit (255.255.255) identificano la rete

Gli ultimi 8 bit (l'ultimo numero) identificano l'host specifico

In notazione CIDR (Classless Inter-Domain Routing), questo si scrive come 192.168.1.25/24, dove il numero dopo la barra indica quanti bit sono dedicati alla parte di rete.

I vantaggi del subnetting sono numerosi:

Risparmio: si usano meno indirizzi pubblici

Sicurezza: si possono isolare reparti sensibili

Efficienza: meno traffico broadcast sulla rete

Organizzazione: gestione più semplice della rete

Flessibilità: le subnet possono avere dimensioni diverse in base alle esigenze

Una subnet con mask /24 (255.255.255.0) può ospitare 254 dispositivi (2^8 - 2, sottraendo l'indirizzo di rete e quello di broadcast). Se hai un reparto con solo 30 computer, puoi usare una mask /27 (255.255.255.224) per quella subnet, risparmiando indirizzi.

NAT: condividere un indirizzo tra più dispositivi

La tecnologia NAT (Network Address Translation) è l'altro trucco che ha permesso a Internet di continuare a crescere nonostante la scarsità di indirizzi IPv4.

Il tuo router di casa implementa una forma di NAT chiamata PAT (Port Address Translation):

La tua rete domestica usa indirizzi privati (tipo 192.168.1.x)

Il router ha un solo indirizzo IP pubblico fornito dal tuo ISP (Internet Service Provider)

Quando un dispositivo della rete interna vuole accedere a Internet, il router:

Modifica il pacchetto sostituendo l'indirizzo IP privato con il suo IP pubblico

Tiene traccia della connessione in una tabella

Quando riceve la risposta, la reindirizza al dispositivo originale

È come se tutti gli abitanti di un condominio usassero lo stesso indirizzo postale, ma specificassero il numero dell'appartamento. Il portiere (router) smista poi la posta ai vari appartamenti.

IPv6: il futuro degli indirizzi IP

Per risolvere definitivamente il problema della scarsità di indirizzi, è stato sviluppato IPv6, che usa indirizzi a 128 bit invece che a 32. Questo fornisce circa 340 undecilioni di indirizzi (3,4 × 10^38), sufficienti per assegnare miliardi di indirizzi a ogni persona sulla Terra!

Un indirizzo IPv6 si presenta così: 2001:0db8:85a3:0000:0000:8a2e:0370:7334, anche abbreviabile come 2001:db8:85a3::8a2e:370:7334.

La transizione è in corso, ma lenta: secondo Google, a marzo 2025 circa il 45% degli utenti accede ai suoi servizi via IPv6.

Switching: il traffico intelligente nella rete locale

Hai presente quando in ufficio connetti il tuo computer alla rete aziendale? Probabilmente lo colleghi a un dispositivo chiamato switch. Questo apparecchio apparentemente semplice è in realtà un genio logistico.

Dall'hub allo switch: l'evoluzione dell'intelligenza di rete

Facciamo un passo indietro. I primi dispositivi di interconnessione erano gli hub, semplici ripetitori multiporta che:

Ricevevano un segnale su una porta

Lo amplificavano

Lo ritrasmettevano su tutte le altre porte

Semplice, ma inefficiente: come urlare un messaggio in una stanza affollata sperando che la persona giusta ti senta. Tutti ricevono il messaggio, anche se è destinato a uno solo, causando:

Spreco di larghezza di banda

Maggiori probabilità di collisioni (quando due dispositivi trasmettono contemporaneamente)

Problemi di privacy (tutti i dispositivi vedono tutto il traffico)

Lo switch è nato per risolvere questi problemi. È come un centralino telefonico moderno che sa esattamente chi sta chiamando chi. Quando un computer vuole inviare dati a un altro:

Il computer mittente prepara un pacchetto dati con l'indirizzo MAC del destinatario

Lo switch riceve il pacchetto e consulta la sua "rubrica" interna (tabella MAC)

Trova a quale porta è collegato il destinatario

Invia il pacchetto solo a quella porta specifica

Questo processo, chiamato "switching a commutazione di pacchetto", ha rivoluzionato le reti locali:

Meno traffico inutile

Maggiore sicurezza (i dati vanno solo dove devono andare)

Larghezza di banda dedicata per ogni connessione

Meno collisioni, migliori prestazioni

Come impara lo switch?

Ma come fa lo switch a sapere quale dispositivo è collegato a quale porta? Non ha bisogno di configurazione manuale, impara osservando:

All'accensione, la sua tabella MAC è vuota

Quando arriva un pacchetto, lo switch memorizza l'indirizzo MAC del mittente e la porta da cui è arrivato

Se conosce la porta del destinatario, invia il pacchetto solo lì

Se non la conosce, invia il pacchetto a tutte le porte (flooding) tranne quella di origine

Quando il destinatario risponde, lo switch impara anche la sua posizione

Questo processo di apprendimento automatico è chiamato "MAC address learning" ed è uno dei motivi per cui le reti moderne sono così facili da configurare.

Tecnologie avanzate di switching

Gli switch moderni fanno molto più che inoltrare pacchetti. Ecco alcune tecnologie avanzate:

VLAN (Virtual Local Area Network)

Immagina di poter creare reti logiche separate sulla stessa infrastruttura fisica. Le VLAN permettono proprio questo:

Separazione del traffico tra diversi reparti

Migliore gestione della sicurezza

Riduzione dei domini di broadcast

Più flessibilità nell'organizzazione della rete

Con le VLAN, uno switch può comportarsi come se fosse più switch distinti. Il traffico tra VLAN diverse deve passare attraverso un router (o un Layer 3 switch), proprio come il traffico tra reti fisiche diverse.

Spanning Tree Protocol (STP)

Nelle reti complesse, spesso si creano percorsi ridondanti per aumentare l'affidabilità. Ma questo può creare "loop" che causerebbero infinite duplicazioni di pacchetti, saturando la rete.

STP è un protocollo che:

Analizza la topologia della rete

Disattiva temporaneamente i collegamenti ridondanti

Mantiene un albero di spanning senza cicli

Riattiva automaticamente i collegamenti in caso di guasto

È come avere un sistema stradale con strade alternative che vengono aperte solo quando quelle principali sono congestionate o bloccate.

Power over Ethernet (PoE)

PoE permette agli switch di fornire alimentazione elettrica attraverso lo stesso cavo di rete che trasporta i dati. È ideale per:

Telecamere IP

Telefoni VoIP

Access point Wi-Fi

Dispositivi IoT

Un singolo cavo per dati e alimentazione semplifica l'installazione e aumenta la flessibilità.

QoS (Quality of Service)

Non tutto il traffico di rete è ugualmente importante. Una videoconferenza con un cliente è probabilmente più critica di un download di aggiornamenti in background.

Il QoS permette di:

Identificare diversi tipi di traffico

Assegnare priorità in base all'importanza

Garantire larghezza di banda per applicazioni critiche

Limitare l'impatto del traffico meno importante

È come avere corsie preferenziali per ambulanze e mezzi di soccorso.

Routing: il GPS di Internet

Se lo switch è il postino che consegna lettere nel tuo condominio, il router è l'ufficio postale centrale che gestisce la posta tra città diverse.

Cosa fa esattamente un router?

Il router è un dispositivo di livello 3 (livello di rete) che:

Connette reti diverse con schemi di indirizzamento differenti

Determina il miglior percorso per i pacchetti attraverso la rete

Filtra e gestisce il traffico in base a regole

Converte tra diversi mezzi e protocolli di comunicazione

Quando invii dati a un server in Giappone, il tuo pacchetto deve attraversare decine di reti diverse. Come fa a trovare la strada? Grazie ai router!

Il processo di routing passo dopo passo

Il router riceve un pacchetto e legge l'indirizzo IP di destinazione

Consulta la sua "mappa stradale" (tabella di routing)

Applica algoritmi di routing per determinare il percorso ottimale

Decide qual è il prossimo "casello autostradale" (hop) verso la destinazione

Decrementa il TTL (Time To Live) del pacchetto

Ricalcola il checksum IP

Spedisce il pacchetto nella direzione giusta

È come se a ogni incrocio ci fosse un vigile che indica: "Per Tokyo, prendi quella direzione". Il bello è che se una strada è congestionata o interrotta, i router possono collaborare per trovare percorsi alternativi, proprio come farebbe il navigatore del tuo smartphone.

Routing statico vs dinamico

Le "mappe stradali" dei router possono essere configurate in due modi:

Routing statico

Configurato manualmente dall'amministratore

Percorsi fissi che non cambiano automaticamente

Vantaggi: semplice, prevedibile, basso overhead

Svantaggi: non si adatta ai cambiamenti della rete

Ideale per: piccole reti con topologia semplice e stabile

È come seguire sempre lo stesso percorso per andare al lavoro, indipendentemente dal traffico.

Routing dinamico

I router si scambiano informazioni sui percorsi disponibili

Si aggiorna automaticamente in base ai cambiamenti della rete

Reagisce ai guasti trovando percorsi alternativi

Richiede più risorse (CPU, memoria, larghezza di banda)

Ideale per: reti medie e grandi con topologie complesse

È come usare un navigatore GPS che si aggiorna in tempo reale con le informazioni sul traffico.

Protocolli di routing: i linguaggi con cui i router comunicano

I router usano vari protocolli per scambiarsi informazioni sui percorsi disponibili:

RIP (Routing Information Protocol)

Uno dei più antichi e semplici

Utilizza il "conteggio dei salti" come metrica (max 15 hop)

Facile da configurare ma lento a convergere

Adatto a piccole reti

OSPF (Open Shortest Path First)

Protocollo "link-state": ogni router ha una mappa completa della rete

Metrica basata sul costo del percorso (influenzato dalla larghezza di banda)

Converge rapidamente ai cambiamenti

Supporta reti di grandi dimensioni suddivise in aree

Ampiamente usato nelle reti aziendali e degli ISP

BGP (Border Gateway Protocol)

Il "protocollo di routing di Internet"

Connette diversi Sistemi Autonomi (AS) - reti di grandi dimensioni con gestione autonoma

Routing basato su policy piuttosto che solo sul percorso più breve

Estremamente scalabile ma complesso

Usato dai provider di servizi Internet per lo scambio di rotte globali

Una giornata nella vita di un pacchetto IP

Immaginiamo il viaggio di un pacchetto dal tuo computer a un server web:

Digiti www.example.com nel browser

Il tuo computer chiede al DNS di risolvere il nome in un indirizzo IP

Il tuo computer prepara un pacchetto HTTP con destinazione quell'IP

Verifica se l'IP è nella stessa rete locale (confrontando con la subnet mask)

Non essendo nella rete locale, invia il pacchetto al gateway predefinito (il tuo router)

Il router domestico:

Modifica l'indirizzo sorgente (NAT)

Consulta la sua tabella di routing

Inoltra il pacchetto al router dell'ISP

Il router dell'ISP consulta la sua tabella di routing e inoltra il pacchetto

Il pacchetto attraversa una serie di router, ognuno facendo una decisione autonoma sul miglior "prossimo salto"

Infine, il pacchetto arriva al router della rete di destinazione

Questo lo consegna al server web

Il server elabora la richiesta e invia una risposta

La risposta segue un percorso simile (non necessariamente identico) per tornare al tuo computer

Tutto questo accade in frazioni di secondo, migliaia di volte al giorno, per miliardi di dispositivi in tutto il mondo. Una coreografia digitale perfettamente orchestrata!

Conclusione:

l'orchestra invisibile

Le reti informatiche sono come un'orchestra sinfonica: ogni componente suona il proprio strumento seguendo uno spartito preciso, creando insieme una melodia armoniosa. Dalla semplicità di un cavo alla complessità di Internet globale, è l'interazione tra queste tecnologie che rende possibile il nostro mondo digitale.

Ciò che rende le reti davvero straordinarie è la loro capacità di funzionare senza che le persone debbano comprenderle. Non abbiamo bisogno di capire la teoria delle onde elettromagnetiche per fare una chiamata, né dobbiamo conoscere il routing dinamico per guardare un video su YouTube. L'astrazione è così completa che la complessità scompare, lasciando solo l'esperienza utente.

La prossima volta che invierai un'email, guarderai un video in streaming o farai una videochiamata, pensa per un momento al viaggio incredibile che quei dati compiono: dalle tue dita, attraverso livelli di software, cavi sottomarini, satelliti e data center, fino a raggiungere il destinatario dall'altra parte del mondo, tutto in una frazione di secondo. È una delle più grandi conquiste tecnologiche dell'umanità, un'orchestra invisibile che suona in perfetta sincronia, permettendoci di essere connessi come mai prima nella storia.

Le reti informatiche hanno abbattuto le barriere della distanza e del tempo, rendendo possibile un mondo in cui l'informazione viaggia alla velocità della luce. Hanno democratizzato il sapere, trasformato l'economia globale e cambiato per sempre il modo in cui comunichiamo, lavoriamo e viviamo.

Che tu sia un semplice utente o un futuro ingegnere di rete, comprendere anche solo le basi di questo sistema complesso ti aiuta ad apprezzare meglio la magia che accade ogni volta che ti connetti. In fondo, dietro ogni click, ogni download, ogni messaggio, c'è un'incredibile danza di protocolli, dispositivi e tecnologie che lavorano insieme per rendere possibile ciò che oggi diamo per scontato: un mondo connesso.

Questo articolo è parte della serie "Fondamenti di Networking" di NetworkCaffè, dove tecnologia, filosofia e cultura si incontrano.