L'epopea dei virus informatici: dai laboratori di ricerca alle cyber-minacce globali

In questo articolo ripercorriamo la storia affascinante e a tratti rocambolesca dei virus informatici – dai primi "vermi" benigni di Xerox PARC ai malware distruttivi come ILOVEYOU, MyDoom, Stuxnet, Conficker, WannaCry e molti altri – intrecciando l'evoluzione tecnica con il contesto sociale, la cultura hacker underground e i cambiamenti nei paradigmi della sicurezza informatica.

IN PRIMA PAGINACULTURA E FILOSOFIA DIGITALE

L'epopea dei virus informatici:

dai laboratori di ricerca alle cyber-minacce globali

Negli anni Settanta, in stanze piene di computer grandi come armadi, alcuni programmatori pionieri stavano involontariamente dando vita a una nuova creatura digitale: il virus informatico. Quello che iniziò come un esperimento curioso nei laboratori di ricerca sarebbe diventato, nel corso dei decenni, un fenomeno globale capace di mettere in ginocchio governi e multinazionali.

In questo articolo ripercorriamo la storia affascinante e a tratti rocambolesca dei virus informatici – dai primi "vermi" benigni di Xerox PARC ai malware distruttivi come ILOVEYOU, MyDoom, Stuxnet, Conficker, WannaCry e molti altri – intrecciando l'evoluzione tecnica con il contesto sociale, la cultura hacker underground e i cambiamenti nei paradigmi della sicurezza informatica.

Alle origini: teorie, fantascienza e primi esperimenti (anni '70)

Molto prima che la parola virus fosse usata per i computer, l'idea di programmi capaci di auto-replicarsi era già nell'aria. Il matematico John von Neumann, nel 1949, aveva teorizzato la possibilità di "automata" capaci di riprodursi autonomamente, gettando le basi teoriche del concetto. La fantascienza raccolse presto questo spunto: nel romanzo When HARLIE Was One del 1972, lo scrittore David Gerrold usò per la prima volta il termine "virus" riferito a un programma informatico malevolo. Pochi anni dopo, nel 1975, il romanzo The Shockwave Rider di John Brunner introdusse l'idea di un "tapeworm" (verme solitario) digitale fuori controllo, prefigurando minacciosamente ciò che sarebbe accaduto nel mondo reale.

Il primo esempio concreto arrivò nel 1971: un programma sperimentale chiamato Creeper comparve sulla rete ARPANET, l'antenata di Internet. Creeper saltava da un computer all'altro (dei grossi mainframe DEC PDP-10) e visualizzava un messaggio giocoso: "I'm the creeper, catch me if you can!" – sono il creeper, acchiappami se riesci. Non causava danni, ma dimostrava che un software poteva diffondersi autonomamente. Per "catturarlo" venne persino scritto un programma antidoto, Reaper, considerato il primo antivirus della storia in forma rudimentale.

Nel frattempo, alla fine degli anni '70, i laboratori di Xerox PARC in California divennero teatro di esperimenti innovativi. I ricercatori John Shoch e Jon Hupp coniarono proprio lì il termine "worm" (verme) nel 1979, ispirandosi al mostro digitale immaginato da Brunner. Svilupparono una serie di worm per la rete Ethernet interna del laboratorio, progettati per essere utili: il loro scopo era sfruttare i cicli inutilizzati dei processori durante le ore notturne, distribuendo carichi di lavoro su più macchine. Questi worm non erano affatto maligni – anzi, avevano vita breve programmata e potevano essere fermati inviando un "pacchetto kill" di spegnimento. Tuttavia, anche in un contesto controllato, emersero i primi segnali di pericolo: uno dei worm di PARC ebbe un malfunzionamento e, fuori controllo, finì per mandare in crash diversi computer della rete. Era un monito di come persino un esperimento benevolo potesse sfuggire di mano.

Quei primi anni furono un periodo di innocenza e scoperta. I "virus" (in realtà worm autonomi) nati nei laboratori erano più vicini a prove di concetto e giochi tra programmatori che a minacce criminali. Ma gettarono le fondamenta sia lessicali che tecniche: il vocabolario biologico di virus e worm entrò nell'informatica, e presto altri avrebbero raccolto il testimone per scopi meno innocui.

I primi virus selvaggi: dagli scherzi di laboratorio alla realtà (anni '80)

All'alba degli anni Ottanta, i computer stavano uscendo dai soli laboratori per approdare in aziende, scuole e nelle case di alcuni appassionati. Con la diffusione dei microcomputer e dei floppy disk, l'idea di programmi autoreplicanti trovò un terreno fertile per diffondersi "in the wild" – cioè fuori dagli ambienti controllati di ricerca. Fu in questo decennio che i virus informatici, così battezzati ufficialmente dall'informatico Fred Cohen nel 1983, fecero le prime comparse nel mondo reale.

Un caso emblematico fu Elk Cloner. Nel 1982 un liceale di 15 anni, Rich Skrenta, scrisse per scherzo questo virus per Apple II – uno dei primi virus per personal computer a diffondersi in maniera significativa. Elk Cloner si annidava nei floppy disk e, dopo un certo numero di avvii, attivava una piccola sorpresa poetica: sullo schermo appariva una filastrocca in rima, che iniziava con "It will get on all your disks / It will infiltrate your chips / Yes, it's Cloner!". Era più una burla goliardica che un attacco distruttivo: il virus non faceva danni permanenti, ma dimostrava come un ragazzino con sufficiente ingegno potesse giocare con la nuova frontiera della programmazione virale.

Nel 1986 avvenne un altro momento storico: comparve Brain, comunemente riconosciuto come il primo virus per PC IBM compatibili (sistemi MS-DOS). Brain infettava il settore di boot dei floppy disk e si diffondeva ogni volta che un dischetto infetto veniva inserito in un altro computer. La sua origine portò a sorpresa a un piccolo negozio di computer a Lahore, in Pakistan, gestito dai fratelli Amjad e Basit Farooq Alvi. I due, ventenni imprenditori software, avevano creato il virus apparentemente per proteggere dalla pirateria un loro programma (una trovata "creativa" per tracciare le copie non autorizzate). Brain non era stato concepito per distruggere dati; anzi, conteneva all'interno un messaggio nascosto con il nome della loro azienda Brain Computer Services e persino l'indirizzo e i numeri di telefono a cui rivolgersi per una "vaccinazione" anti-virus. In pratica, i creatori avevano inserito i propri contatti reali nel virus, quasi si trattasse di un biglietto da visita diffuso involontariamente in tutto il mondo! Questo dettaglio surreale – scovato dagli analisti quando ispezionarono il codice – ben illustrava lo spirito pionieristico (e un po' ingenuo) degli albori: gli autori di Brain dichiararono infatti di non aver avuto intenzioni maligne, e di non immaginare che il loro codice si sarebbe diffuso così ampiamente.

Dopo Brain, il fenomeno virus iniziò a dilagare. Altri programmatori, spesso giovani smanettoni affascinati dalla sfida, iniziarono a creare virus di ogni sorta. Molti circolavano su floppy disk scambiati tra utenti, nei computer di scuole e università. Esemplari come Jerusalem (individuato per la prima volta in Israele nel 1987, noto per attivarsi di venerdì 13 eliminando file) o Vienna (1987) mostrarono intenti più distruttivi, spingendo alla reazione le prime aziende di sicurezza. Proprio in risposta a queste minacce nacque un'industria totalmente nuova: i software antivirus. Già dal 1987 aziende come McAfee, Sophos e la nascente Norton pubblicarono i primi strumenti in grado di rilevare e rimuovere i virus noti. Si trattava di una corsa agli armamenti in miniatura: ogni nuovo virus spingeva a un nuovo antidoto, e viceversa.

Verso la fine degli anni '80 emerse anche un vero e proprio sottobosco underground dedicato ai virus. In alcune BBS (Bulletin Board Systems) – le bacheche telematiche dell'epoca – circolavano virus come curiosità da scambiare e analizzare. Nacquero persino delle "crew" di virus writer, gruppi informali spesso anonimi che creavano virus quasi fosse una forma d'arte o di sfida con gli antivirus. Paesi come la Bulgaria divennero famigerati focolai di virus (Sofia era soprannominata la "Mecca dei virus" per l'alto numero di creatori locali, come il misterioso Dark Avenger). In parallelo, la parola hacker iniziò a comparire nei media legata a queste vicende: sebbene in origine indicasse i programmatori creativi del MIT, ormai l'opinione pubblica tendeva a dipingere con lo stesso termine anche gli autori di virus e altri "cattivi" informatici. Si andava delineando uno scontro di culture: da un lato l'etica hacker positiva di condivisione della conoscenza, dall'altro il lato oscuro di chi usava l'ingegno per sabotare e infettare. Molto spesso, però, i virus writer dell'epoca non miravano a rubare denaro o segreti, ma solo a lasciare la propria firma nella storia digitale – magari sotto forma di messaggio nascosto sullo schermo di un computer infetto.

Un episodio emblematico chiuse il decennio collegando i virus persino all'attivismo politico: nell'ottobre 1989, un worm chiamato WANK (acronimo provocatorio di "Worms Against Nuclear Killers") attaccò i computer della NASA e del Dipartimento dell'Energia USA, mostrando messaggi pro-pace e anti-nucleari sui terminali. Era la prima volta che un malware veniva usato per lanciare un chiaro messaggio politico, preludio di quella che in futuro avremmo chiamato hacktivism. La cultura underground dei virus aveva dunque molte sfaccettature – dal goliardico, al malevolo, al militante – riflettendo le inquietudini e le passioni della società connessa nascente.

Il boom degli anni '90: tra miti mediatici e culture underground

Con gli anni '90, i PC divennero sempre più comuni in uffici e abitazioni, e Internet iniziò la sua crescita esponenziale. Questa combinazione fece da catalizzatore per una vera esplosione di virus informatici, alcuni dei quali conquistarono le prime pagine dei giornali e l'attenzione del grande pubblico. In questo decennio vediamo convergere due mondi: da un lato i media e la società, sempre più consapevoli (e spaventati) dal fenomeno; dall'altro le comunità hacker e gli autori di virus, che sviluppano tecniche sempre più sofisticate e iniziano a organizzarsi.

Nel 1992 fece scalpore il virus Michelangelo, così chiamato perché programmato per attivarsi il 6 marzo, giorno del compleanno di Michelangelo Buonarroti. Gli esperti scoprirono il virus in anticipo e lanciarono l'allarme: alcune stime avventurate ipotizzavano che potesse aver infettato milioni di computer in tutto il mondo e che il 6 marzo avrebbe cancellato in un colpo i loro hard disk. Si scatenò una psicosi collettiva, alimentata dai media che parlavano di "catastrofe annunciata" e correvano a intervistare esperti di antivirus come fossero virologi prima di una pandemia. Alla resa dei conti, Michelangelo si rivelò un flop: i danni effettivi furono limitati a poche migliaia di casi (circa 10.000 computer colpiti). Ciononostante, quell'episodio segnò un cambio di passo: per la prima volta l'opinione pubblica globale si era accorta dell'esistenza dei virus informatici e del potenziale devastante insito nella nostra dipendenza crescente dai computer. Michelangelo fu definito "il virus dei media" – più famoso per gli articoli che generò che per i file che cancellò – ma servì da prova generale, una sorta di prova costume, di ciò che sarebbe potuto accadere con minacce più virulente.

Nel frattempo, la "cultura dei virus" underground prosperava. Si diffusero toolkit per creare virus anche senza grandi conoscenze (i cosiddetti virus construction set), democratizzando ulteriormente il fenomeno. Comparvero virus sempre più ingegnosi: i virus polimorfici, ad esempio, che mutavano il proprio codice ad ogni infezione per eludere le firme degli antivirus; oppure i virus stealth, capaci di nascondersi attivamente ai controlli. Un personaggio leggendario tra gli addetti ai lavori fu Dark Avenger, un virus writer bulgaro che negli anni '90 rilasciò virus molto avanzati per l'epoca (e.g. il virus MtE che forniva capacità polimorfiche ad altri virus) e ispirò un'intera generazione di "programmatori malintenzionati". Nacquero e proliferarono fanzine elettroniche dedicate ai virus – riviste digitali amatoriali in cui gruppi come 29A, VLAD o CDC (Cult of the Dead Cow) pubblicavano il proprio codice maligno e si scambiavano idee. Era una strana comunità, semi-nascosta ma globale, che viveva nelle reti fidonet, IRC e primi forum: una miscela di genio creativo, gusto per la sfida tecnica e, talvolta, pulsioni distruttive.

L'altra faccia della medaglia erano le aziende e i professionisti di sicurezza che affinavano le loro difese. Gli antivirus divennero software diffusi su tutti i PC aziendali, e figure come John McAfee – fondatore dell'omonima società antivirus – divennero noti al grande pubblico quasi come sceriffi del far west digitale. Ogni nuovo virus divenuto famoso portava con sé lezioni che cambiavano il paradigma della sicurezza: si iniziò a capire l'importanza di aggiornare regolarmente il software (per tappare le falle sfruttate da alcuni virus), di fare backup dei dati importanti, e di stare attenti a cosa si eseguiva sul proprio computer.

Verso la fine del decennio, con l'avvento capillare di Internet, i virus trovarono un veicolo di propagazione ancora più veloce dei floppy disk: la posta elettronica e le reti telematiche. Un virus emblematico fu Melissa (1999), che segnò il passaggio ai macro virus e ai primi grandi worm via email. Melissa in realtà era tecnicamente un mix tra virus e worm: si presentava come un documento di Microsoft Word contenente una macro infetta. Quando l'utente apriva il file (allettato dall'oggetto intrigante che prometteva contenuti "piccanti"), il macro-virus sfruttava le funzionalità di Word e Outlook per inviarsi automaticamente a 50 contatti della rubrica. In tre giorni infettò oltre 100.000 computer e costrinse aziende e organizzazioni (persino alcune agenzie governative) a spegnere i propri server di posta per fermare l'epidemia. Melissa dimostrò due cose: primo, che l'ingegneria sociale (la curiosità umana di aprire un allegato promettente) poteva essere sfruttata efficacemente quanto e più di una falla tecnica; secondo, che Internet permetteva ai malware di correre con una rapidità mai vista – in ordine di ore, non più di mesi.

Negli stessi mesi, sul finire del 1999, altri worm come Happy99 e ExploreZip iniziavano a diffondersi come allegati email, mascherati da simpatici saluti di Capodanno o finte utilità, inaugurando uno schema che diventerà tristemente familiare negli anni a venire. La fine del millennio portò dunque il cambio di paradigma: i virus non richiedevano più necessariamente l'azione "fisica" dell'utente che inseriva un floppy infetto; potevano viaggiare da un capo all'altro del mondo con un clic incauto, sfruttando la rete delle reti. Il terreno era pronto per i "super virus" globali dei primi anni Duemila.

L'era di Internet: virus da record e attacchi lampo (anni 2000)

All'inizio del nuovo millennio, il mondo assistette a una serie di attacchi virali senza precedenti per velocità di diffusione e impatto. Con sempre più persone connesse a Internet, i virus informatici trovarono un ambiente ideale per propagarsi come vere pandemie digitali. In questa fase, la natura dei virus cambiò rapidamente: da curiosità e scherzi di hacker, essi divennero armi usate talvolta per lucro, talvolta per vandalismo, e in alcuni casi strumenti inconsapevoli di battaglie commerciali. Allo stesso tempo, la sicurezza informatica dovette rincorrere affannosamente: firewall, patch di emergenza, team di risposta agli incidenti (i CERT) divennero termini all'ordine del giorno.

Il 2000 si aprì con il botto: a maggio, milioni di utenti nel mondo si trovarono nella casella di posta un'email in apparenza innocua intitolata "ILOVEYOU" (ti amo). All'epoca, poche cose potevano destare maggiore curiosità di una misteriosa dichiarazione d'amore via email, magari da un mittente sconosciuto. In allegato c'era un file chiamato LOVE-LETTER-FOR-YOU.TXT.vbs. Moltissimi, con il senno di poi ingenuamente, lo aprirono – del resto il nome faceva pensare a un semplice file di testo. In realtà era un virus/worm scritto in VBScript, destinato a diventare tristemente famoso come ILOVEYOU o "Love Bug". Una volta aperto, il malware si auto-inviava a tutti i contatti presenti nella rubrica Outlook della vittima, replicando all'infinito la catena amorosa virale.

Nel giro di 24 ore, ILOVEYOU aveva fatto il giro del globo: si stima che abbia infettato circa 45 milioni di computer Windows e in totale il 10% dei computer connessi a Internet nel mondo risultò colpito. I danni economici, tra costi di pulizia e interruzioni di servizio, ammontarono a miliardi di dollari (le stime vanno da 5 a 15 miliardi) e persino il Pentagono, il Parlamento britannico e grandi aziende come Ford dovettero spegnere i propri sistemi di posta elettronica per arginare l'epidemia. L'autore, un giovane programmatore filippino di nome Onel de Guzman, fu rintracciato poco dopo; dichiarò di aver rilasciato per sbaglio quello che doveva essere un test, e grazie a un vuoto legale all'epoca nel suo paese non fu nemmeno perseguibile. ILOVEYOU mostrò drammaticamente al mondo quanto vulnerabile fosse la nuova società interconnessa: bastava un ragazzo armato di PC e creatività per scatenare un caos globale. Da allora in poi, ogni volta che arrivava un'email sospetta con allegato, milioni di utenti cominciarono a pensarci due volte prima di cliccare – l'equivalente digitale di guardare con sospetto una lettera sconosciuta in cassetta.

Nello stesso periodo, iniziarono a comparire worm che sfruttavano direttamente le vulnerabilità dei sistemi connessi a Internet, senza richiedere nemmeno l'ingenuità umana del clic su un allegato. Un esempio venne nel 2001 con il famigerato Code Red. Questo worm attaccava i server web Microsoft IIS sfruttando una falla di buffer overflow: era sufficiente che il server fosse connesso in rete e vulnerabile, e Code Red vi penetrava autonomamente, senza intervento umano, infettandolo e propagandosi poi ad altri server. Il 19 luglio 2001, Code Red colpì duro: circa 359.000 server furono infettati in meno di 14 ore, generando un'enorme quantità di traffico e mandando in tilt parte di Internet. Il worm tentava poi di lanciare un attacco DDoS contro il sito web della Casa Bianca. Pur non causando danni permanenti ai dati, Code Red mise a nudo un'altra debolezza del nostro ecosistema digitale: la lentezza nell'applicare aggiornamenti di sicurezza (la patch per la falla IIS esisteva già da qualche settimana, ma moltissimi amministratori non l'avevano ancora installata) e la mancanza di segmentazione nelle reti, che permetteva a un singolo worm di dilagare senza ostacoli.

Poche settimane dopo, in settembre, un altro worm chiamato Nimda alzò ulteriormente l'asticella: combinò ben cinque diverse modalità di diffusione (email, condivisioni di rete aperte, siti web, exploit di vecchie falle e porte lasciate aperte da Code Red) e infettò circa 450.000 computer in 12 ore. Nimda fu definito "multipartite" per la sua versatilità e mostrò quanta creatività malevola covava nella scena underground.

Il 2003 fu ricordato come l'anno nero dei worm Internet. In gennaio arrivò SQL Slammer, un piccolissimo worm (poche centinaia di byte di codice) che sfruttava una vulnerabilità di Microsoft SQL Server: fu talmente rapido che in 10 minuti aveva infettato la maggior parte dei server vulnerabili nel mondo, causando seri rallentamenti di Internet. La sua peculiarità era di risiedere interamente in una singola rete UDP, viaggiando leggerissimo e veloce; generò un tale volume di traffico da congestione da mettere KO bancomat, voli aerei e servizi vari dipendenti dalla rete.

In agosto, poi, due worm gemelli colpirono i sistemi Windows dei comuni utenti: Blaster e Sobig.F. Blaster (conosciuto anche come "Lovesan") si diffondeva sfruttando una falla del servizio RPC di Windows XP e 2000, e conteneva nel suo codice un messaggio beffardo rivolto a Bill Gates ("Billy Gates, why do you make this possible? Stop making money and fix your software!" era nascosto tra le istruzioni). Sobig.F invece era un worm-mail che generava un volume immenso di email spazzatura: al picco si calcolò che fu responsabile del 60% delle email circolanti nel mondo in quel momento, intasando caselle e server (un record assoluto all'epoca).

La combinazione di Blaster e Sobig nello stesso mese mandò in crisi reti aziendali, provider e utenti domestici; fu il momento in cui divenne palese che la sicurezza di Windows e di Internet in generale andava ripensata. Microsoft corse ai ripari: oltre a rilasciare patch d'urgenza (il famoso bollettino MS Blaster, sviluppato in tutta fretta), intraprese l'iniziativa Trustworthy Computing, rallentando lo sviluppo di nuove funzionalità per concentrarsi sul rendere Windows XP (Service Pack 2) molto più resistente ai malware. Furono anche messi taglie e premi per chi aiutasse a identificare gli autori dei principali worm. La situazione assunse contorni da emergenza sanitaria: con metafore sempre più mediche, si parlava di epidemie, focolai, contagio, incubazione. D'altronde, come per i virus biologici, la prevenzione (tenere i sistemi aggiornati, usare antivirus, firewall e un po' di buon senso) si rivelava l'arma più efficace.

Nel 2004 un nuovo attore arrivò sulla scena, battendo ogni record precedente: MyDoom. Questo worm, diffuso in gennaio tramite email infette, fu talmente veloce che si stima che da solo generò dal 16% al 25% di tutte le email inviate globalmente nei suoi giorni di picco. In pratica, quasi un quarto del traffico email mondiale era costituito da copie di MyDoom che rimbalzavano da una casella all'altra! L'effetto fu di rallentare enormemente le comunicazioni e costringere molte aziende a chiudere i propri server di posta per ripulirli. MyDoom portava con sé anche un payload: lanciò attacchi DDoS mirati contro i siti di SCO Group (una società coinvolta in polemiche sul sistema operativo Linux) e Microsoft, probabilmente per motivi di cyber-protesta o vandalismo. Il risultato fu che SCO dovette chiudere il suo sito per giorni, subendo perdite economiche ingenti. MyDoom, oltre a essere ricordato come il virus email più rapido di sempre, segnò l'evoluzione verso malware con obiettivi mirati e talvolta connessi a interessi economici o rivalità commerciali.

Sempre nel 2004 emerse Sasser, un worm scritto da un adolescente tedesco, che sfruttava un bug di Windows XP/2000 (servizio LSASS) per propagarsi automaticamente. Sasser provocò il crash continuo di migliaia di PC in tutto il mondo, e fu famoso perché il suo impatto coinvolse anche infrastrutture critiche: la compagnia aerea Delta dovette cancellare diversi voli per problemi ai sistemi, alcune reti ferroviarie subirono disservizi, e in Gran Bretagna perfino un centinaio di uffici postali furono costretti a chiudere temporaneamente. L'autore di Sasser fu poi arrestato (grazie anche alla ricompensa offerta da Microsoft) e apparteneva a quella nuova generazione di giovani hacker per i quali la creazione di malware stava diventando quasi un gioco spericolato, spesso senza piena consapevolezza delle conseguenze.

In questi anni 2000, il contesto culturale attorno ai virus informatici era mutato rispetto agli '80: non c'era più alcuna aura romantica o "artistica" nelle grandi epidemie da milioni di dollari di danni. L'immagine dell'hacker solitario che scrive virus per gloria stava lasciando spazio a quella del cybercriminale. Molti worm infatti installavano backdoor e trojan per controllare i computer infetti e sfruttarli per inviare spam o sottrarre dati. Si formavano così le prime grandi botnet, reti di PC zombie sotto il controllo di criminali, che le affittavano per compiere truffe, attacchi o campagne di spam. Il movente economico diventava via via predominante: creare e diffondere un virus non era più solo un atto di ego o vandalismo, ma poteva essere parte di un business sommerso (furto di numeri di carta di credito, estorsioni, spionaggio industriale). La cultura hacker si spaccò: da un lato chi rivendicava l'etica hacker tradizionale e disprezzava questi usi malavitosi, dall'altro un numero crescente di individui disposti a mettere le proprie abilità al servizio del guadagno illecito.

Dall'hacktivism al cyberwar: virus nell'era contemporanea (2010-oggi)

Superata la metà degli anni 2000, i virus informatici (e malware in generale) avevano già dimostrato di poter causare enormi disagi economici. Ma l'evoluzione successiva avrebbe portato queste minacce a un livello ancora superiore, intrecciandosi con scenari geopolitici, spionaggio e vere e proprie guerre combattute con il codice. Allo stesso tempo, l'era contemporanea ha visto l'avvento di un nuovo genere di malware particolarmente odioso: il ransomware, in grado di cifrare i file delle vittime e chiedere un riscatto. In questo panorama, i tradizionali virus "file infector" sono quasi scomparsi (soppiantati da worm e trojan più sofisticati), mentre il termine "virus" rimane nell'uso comune a indicare qualunque software malevolo. Ripercorriamo alcuni eventi chiave dell'ultimo quindicennio.

Nel 2008 fece la sua comparsa Conficker, un verme che infettò rapidamente milioni di PC Windows sfruttando una vulnerabilità di sistema e diffondendosi sia via rete locale sia tramite dispositivi USB. Conficker è ricordato per la sua resilienza: infettò milioni di computer in oltre 190 paesi, diventando la più grande epidemia di worm dai tempi di Slammer. Creò una vasta botnet e utilizzava tecniche avanzate (come un algoritmo di generazione di domini casuali ogni giorno) che resero molto difficile ai ricercatori fermarlo. Nonostante la larga diffusione, i suoi autori – probabilmente cybercriminali dell'Europa dell'Est – non sfruttarono mai appieno quel potenziale distruttivo, forse temendo di attirare troppe attenzioni. Il caso Conficker fu però un campanello d'allarme per governi e aziende: evidenziò la necessità di collaborazione internazionale per contrastare le botnet (nacque una coalizione globale di esperti chiamata Conficker Cabal per contrastarlo) e mise in luce come ancora tanti sistemi rimanessero esposti per mancata applicazione delle patch.

Il 2010 segnò un vero spartiacque nella storia dei virus: fu l'anno in cui venne scoperto Stuxnet, il primo malware noto progettato non per rubare denaro o informazioni, ma per sabotare impianti industriali. Stuxnet era un worm estremamente sofisticato, tanto da essere definito la prima cyber-arma della storia. Il suo obiettivo specifico erano le centrifughe industriali usate dall'Iran per l'arricchimento dell'uranio nel programma nucleare. Per colpirle, Stuxnet sfruttava ben quattro vulnerabilità sconosciute di Windows (zero-day), era in grado di propagarsi anche tramite chiavette USB (per infiltrarsi nelle reti isolate) e, una volta raggiunti i sistemi di controllo industriale (SCADA), alterava furtivamente la velocità delle centrifughe portandole a rottura, mentre falsificava i dati di monitoraggio per ritardare la scoperta del sabotaggio.

Si stima che Stuxnet abbia distrutto circa un quinto delle centrifughe nucleari iraniane, infettato oltre 200.000 computer e causato il degrado fisico di circa 1.000 macchinari. Le analisi degli esperti rivelarono che un malware così sofisticato richiedeva risorse e competenze tipiche di agenzie statali, non di semplici hacker. Sebbene nessun governo ne abbia mai rivendicato la paternità, molti analisti attribuirono Stuxnet a un'operazione congiunta tra Stati Uniti e Israele (nome in codice "Olympic Games"), mirante a rallentare il programma nucleare iraniano senza ricorrere ad attacchi militari convenzionali. Stuxnet inaugurò così l'era della guerra cibernetica tra stati: il codice informatico si era trasformato ufficialmente in un'arma bellica.

Negli anni seguenti, il trend si consolidò con altri malware presumibilmente di origine statale: Flame (2012), un complesso toolkit di spionaggio che colpì nuovamente l'Iran; Duqu, considerato "cugino" di Stuxnet; e Shamoon (2012), che distrusse dati e sistemi della compagnia petrolifera saudita Saudi Aramco, probabilmente in risposta a tensioni regionali con l'Iran. Nel 2016, un attacco informatico mise fuori uso parte della rete elettrica ucraina per alcune ore – il primo caso documentato di blackout causato da malware. L'attacco, attribuito a gruppi legati alla Russia, confermò i timori di esperti che da anni avvertivano sulla vulnerabilità delle infrastrutture critiche.

Contemporaneamente, il panorama dei virus criminali subiva una trasformazione radicale con l'avvento di un nuovo business model: il ransomware. Nel 2013 emerse CryptoLocker, capostipite di una nuova generazione di malware che cifrava i documenti della vittima rendendoli inaccessibili, per poi chiedere un riscatto (in Bitcoin o altre criptovalute) in cambio della chiave di decifratura. La semplicità del modello e i profitti astronomici spinsero i cybercriminali a perfezionare questa tecnica, creando varianti sempre più aggressive come Locky, TeslaCrypt, Cerber e soprattutto WannaCry.

Il 12 maggio 2017, WannaCry si diffuse come un incendio globale, infettando in poche ore oltre 230.000 computer in 150 paesi. Sfruttava una vulnerabilità di Windows chiamata EternalBlue (ironicamente sviluppata dalla NSA statunitense e poi trapelata online) per propagarsi autonomamente come un worm, combinando la velocità di diffusione dei virus classici con le capacità estorsive del ransomware. L'impatto fu devastante: ospedali britannici dovettero cancellare operazioni e dirottare ambulanze, fabbriche Renault in Francia fermarono la produzione, ferrovie e banche in Russia subirono disservizi. I costi totali furono stimati in miliardi di dollari.

Nel 2017 apparve anche NotPetya, un malware che si presentava come ransomware ma era in realtà progettato principalmente per causare danni irreversibili ai sistemi colpiti (wiper). Prese di mira inizialmente l'Ucraina, ma si diffuse rapidamente in tutto il mondo, colpendo duramente multinazionali come Maersk (che subì perdite per 300 milioni di dollari), FedEx e il colosso farmaceutico Merck. Come accertato da indagini successive, NotPetya era quasi certamente parte di operazioni militari russe contro l'Ucraina, con danni collaterali globali.

Gli ultimi anni hanno visto una specializzazione ulteriore del mercato del malware, con l'ascesa di gruppi professionali come Maze, REvil e Conti, che hanno sviluppato il modello "Ransomware-as-a-Service" (RaaS): software malevolo fornito in abbonamento con tanto di supporto tecnico, divisione dei profitti e garanzie di efficacia. Questi gruppi hanno perfezionato anche tecniche di "doppia estorsione", rubando dati sensibili prima di cifrarli e minacciando di pubblicarli se il riscatto non viene pagato.

L'apice di questa evoluzione si è avuto con attacchi a infrastrutture critiche, come quello del maggio 2021 a Colonial Pipeline, che ha interrotto il flusso di carburante a buona parte della costa est americana, causando panico e code ai distributori. La compagnia pagò 4,4 milioni di dollari in riscatto (parte dei quali fu poi recuperata dall'FBI), ma il caso spinse l'amministrazione Biden a dichiarare la lotta al ransomware una priorità di sicurezza nazionale.

In questa corsa agli armamenti digitali, anche le difese sono evolute: intelligenza artificiale applicata alla cybersecurity, sandbox per isolare le esecuzioni sospette, tecniche di behavior analysis e approcci zero-trust sono diventati strumenti essenziali. La consapevolezza che nessun sistema è invulnerabile ha portato alla diffusione di soluzioni di backup ransomware-proof e piani di disaster recovery sofisticati.

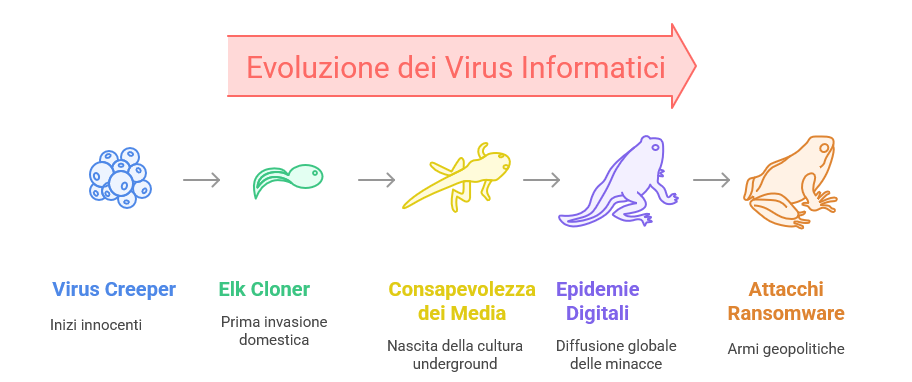

Oggi, guardando all'evoluzione dei virus informatici in mezzo secolo di storia, possiamo tracciare un percorso che va dagli innocui esperimenti universitari di Creeper alle armi informatiche di Stuxnet, dalle goliardate adolescenziali di Elk Cloner alle sofisticate operazioni criminali di REvil. È un'evoluzione che riflette i cambiamenti della società stessa, sempre più dipendente dal mondo digitale. Come spesso accade con le tecnologie di frontiera, ciò che nasce come curiosità scientifica può trasformarsi in strumento di potere, arma o merce di scambio.

Mentre ci avventuriamo nell'era dell'Internet of Things, con miliardi di dispositivi connessi, e dell'intelligenza artificiale, con algoritmi che prendono decisioni autonome, ci si chiede quali saranno le prossime metamorfosi di questi "organismi digitali". Sapremo coniugare l'innovazione con la sicurezza, o dovremo imparare a conviverci come facciamo con i virus biologici, in un equilibrio precario tra minaccia e adattamento? La storia dei virus informatici ci insegna che, nel mondo digitale come in quello naturale, ogni sistema complesso può essere manipolato – ed è proprio questa malleabilità a renderlo tanto potente quanto vulnerabile.

Bibliografia:

Cohen, Fred.

Computer Viruses: Theory and Experiments. IFIP-Sec, 1984. Studio pionieristico che formalizza il concetto di virus informatico e ne dimostra la fattibilità pratica.Gerrold, David.

When HARLIE Was One. Romanzo, 1972. Primo utilizzo, in un contesto di fantascienza, dell’idea di virus informatico come programma malevolo autoreplicante.Shoch, John F., e Jon A. Hupp.

“The ‘Worm’ Programs – Early Experience with a Distributed Computation.” Communications of the ACM, vol. 25, n. 3, 1982, pp. 172-180. Studio presso Xerox PARC che coniò il termine “worm” e descrisse i primi esperimenti di programmi autoriproducenti.Alvi, Basit e Amjad Farooq.

Documentazioni e interviste relative al Brain Virus, 1986. Il primo virus per PC IBM compatibili (MS-DOS) noto in ambiente reale, contenente i dati di contatto degli autori (Lahore, Pakistan).Computerworld (Redazione).

Articoli di cronaca sul Michelangelo Virus, marzo 1992. Analisi dell’allarme mediatico e delle stime previste di infezione prima del 6 marzo 1992.Trend Micro (Ricerca interna).

Report sui macro-virus e casi celebri come Melissa (1999) e ILOVEYOU (2000). Analisi tecnica e impatto globale del worm “Love Bug”.CERT/CC (Computer Emergency Response Team).

Bollettini di sicurezza su Code Red, Nimda e altri worm del 2001. Rilevamenti e linee guida per mitigare le vulnerabilità di Microsoft IIS e email server.Microsoft Security Bulletins.

Documentazione relativa alle vulnerabilità sfruttate da worm come Blaster, Sasser, e patch di emergenza rilasciate tra il 2003 e il 2004. Include le note sul Service Pack 2 di Windows XP focalizzato sulla sicurezza.F-Secure (Team di Ricerca).

Analisi e cronache sull’epidemia MyDoom, 2004. Dati su diffusione via email e attacchi DDoS correlati. Studio dell’evoluzione dei worm post-Sobig.Conficker Working Group.

“Lessons Learned from Conficker.” Relazione interna, 2009. Descrizione delle tecniche di diffusione e delle strategie di coordinamento globale per arginare il worm Conficker.Symantec Security Response.

White paper e analisi su Stuxnet, 2010. Primo malware sofisticato mirato a sistemi industriali SCADA, considerato un prototipo di cyber-arma.Kaspersky Lab (Rapporti di Ricerca).

Studi su WannaCry (maggio 2017) e sul fenomeno ransomware in generale. Rilevamenti statistici, modalità di infezione con exploit EternalBlue e impatto su reti aziendali e sanitarie.ESET Threat Intelligence.

Rapporto tecnico su NotPetya, giugno 2017. Approfondimento sulle caratteristiche di wiper, differenze rispetto ai comuni ransomware e valutazioni sulle perdite globali subite da multinazionali e infrastrutture critiche.Ars Technica, Wired, e altre fonti giornalistiche specializzate.

Cronache e articoli di approfondimento su campagne malware celebri (es. ILOVEYOU, MyDoom, Stuxnet, WannaCry) e sul contesto culturale e hacker in cui tali virus si sono sviluppati.